La empresa estadounidense Symantec y la firma con sede en Rusia Kaspersky Lab han descubierto una nueva y poderosa amenaza informática utilizada para atacar objetivos específicos en todo el mundo. Diversos estudios demuestran que este código fue desarrollado en función de intereses de Estado para operaciones de ciberespionaje.

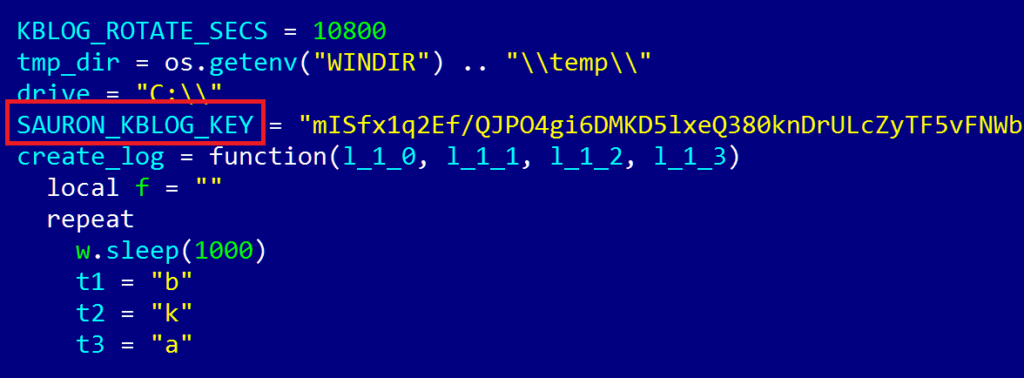

Symantec ha atribuido al grupo Strider la creación de este poderoso 'software', mientras que el laboratorio Kaspersky lo denominó Sauron —en alusión al personaje ficticio de la legendaria saga creada por el autor británico J.R.R. Tolkien—, debido a que encontró esta palabra en un fragmento de su código fuente.

Una poderosa herramienta de espionaje

Esta poderosa herramienta modular actúa como un analizador de protocolos de red que trabaja con los últimos algoritmos de seguridad y de encriptación informática. Es capaz de capturar claves, robar documentos, almacenar códigos especiales y llaves de encriptación. Afecta tanto a los computadores infectados como a los dispositivos USB conectados a estos.

Según Symantec, el grupo Strider puede haber ejecutado ataques desde aproximadamente el mes de octubre de 2011, logrando engañar a los sistemas de seguridad informática más poderosos de todo el mundo. Según la compañía, los ataques se han producido contra organizaciones e individuos ubicados en Rusia, una aerolínea en China, una organización en Suecia y una embajada en Bélgica.

A su vez, Kaspersky Lab señala que esta aplicación ha sido detectada en países como Rusia, Irán, Ruanda y otras naciones "italoparlantes"; aunque asegura que otras instituciones y localidades geográficas han sido afectadas, entre ellas, gobiernos, centros de investigación científica, objetivos militares, operadores de telecomunicaciones y organizaciones financieras.

La compañía con sede en Moscú asegura que una operación de esta magnitud se encuentra en la cúspide del ciberespionaje y pudo haber sido ejecutada únicamente con soporte gubernamental. Estima que el desarrollo de este código cuenta con la participación de varios equipos de especialistas y un presupuesto de varios millones de dólares. Además, ha comparado su ejecución con el virus Stuxnet, famoso por atacar las centrifugadoras de la central nuclear iraní de Natanz en 2010.

No hay comentarios:

Publicar un comentario